Darknets - Slow Tech - Anonymat - Surveillance - Contre-culture

Résumé

Les darknets, de par leur spécificité: la surveillance, offrent un expérience esthétique singulière du net. En s’intéressant, en particulier au réseau Tor cette recherche vise a explorer l’expérience navigationnelle et visuelle offert par ce réseau. Celui-ci questionnent les normes établies questionnant notre relation avec le numérique.

Darknets, explorations sensibles

En juin 2013, Edward Snowden révèle des documents classifiés par la National Security Agency (NSA), en exposant les programmes de surveillance de masse pratiqués par le gouvernement américain[1]. Ces révélations ont mis en lumière l'ampleur de la collecte de données et de la surveillance électronique à l'échelle mondiale. Le lanceur d’alerte a été inculpé d'espionnage par l’autorité américaine et risque jusqu'à 30 ans de prison. Depuis l’affaire, il réside en Russie qui lui à cédé un accord de résidence permanente. Bien que le grand public demeure généralement impuissant face à la surveillance de masse, cette affaire a suscité un regain d'intérêt pour la protection de la vie privée. En conséquence, des technologies alternatives telles que les darknets offrent, dans une certaine mesure, l’anonymat.

Cette surveillance, dénoncée par la philosophie hacker, accorde une place importante à la vie privée. Ceux-ci tiennent leurs racines du Massachusetts Institute of Technology (MIT) dans les années 1950 et 1960. À l'époque, le terme “hacker” était utilisé pour décrire des étudiants talentueux et passionnés par la programmation informatique. Ces derniers ont une approche non conventionnelle de la technologie et pervertissent les machines de leurs fonctions d’origine comme en apprenant à un PDP-1[2] à faire de la musique. Par la suite, la culture hacker aura une volonté plus contestataire avec les mouvements pacifistes des années 70 (Le festival Woodstock en 1969 et la manifestation contre la guerre du Vietnam en 1971) qui mèneront au virus WANK (Worms Againts Nuclear Killers, 1989). La contre-culture précise ses idéaux au travers de l’importance de la constitution d’un savoir commun (Richard Stallman et le logiciel libre) ou la protection de la vie privée (Philip Zimmermann publie PGP en 1991).

Cette protection en question continue de se développer au milieu des années 1990 au travers d’une idée de “routage en “onion”. L’objectif était d’utiliser Internet de façon confidentielle, David Goldschalg, Mike Reed et Paul Syverson du Laboratoire de recherche naval étatsunien (NRL) on fait le choix d’acheminer le trafic par plusieurs serveurs décentralisés et de le chiffrer à chacune des étapes.

Au travers de la protection de l’identité (dans une certaine mesure) et de l’accès à des ressources bloquées, Tor a participé à des mouvements de contestation comme le Printemps arabe (2010) et les révélations d’Edward Snowden (2013). Ce logiciel peut être utilisé aussi bien par des réseaux criminels, des militants politiques vivant dans des pays totalitaires, ou encore, des internautes soucieux de leur anonymat.

Selon Jamie Bartlett, les darknets se réfèrent à une partie d'Internet qui n'est pas indexée par les moteurs de recherche traditionnels et qui nécessite des logiciels spécifiques pour y accéder. Les darknets ne sont pas intrinsèquement mauvais, mais ils peuvent être utilisés pour des activités illicites en raison de leur anonymat et de leur nature moins réglementée. Les sites cachés en .onion sont uniquement accessibles au travers du réseau informatique Tor (The Onion Router).

Tor assure une certaine forme d'anonymat en dissimulant l’emplacement et les activités de navigation. Néanmoins, il comporte des limites: si le fournisseur d'accès à Internet ne peut pas voir vos activités de navigation ni les données chiffrées par Tor, il peut tout de même détecter l'utilisation de Tor. De plus, une identification est possible si vous vous connectez à un compte en ligne ou fournissez des informations sur un site Web tout en utilisant Tor[3].

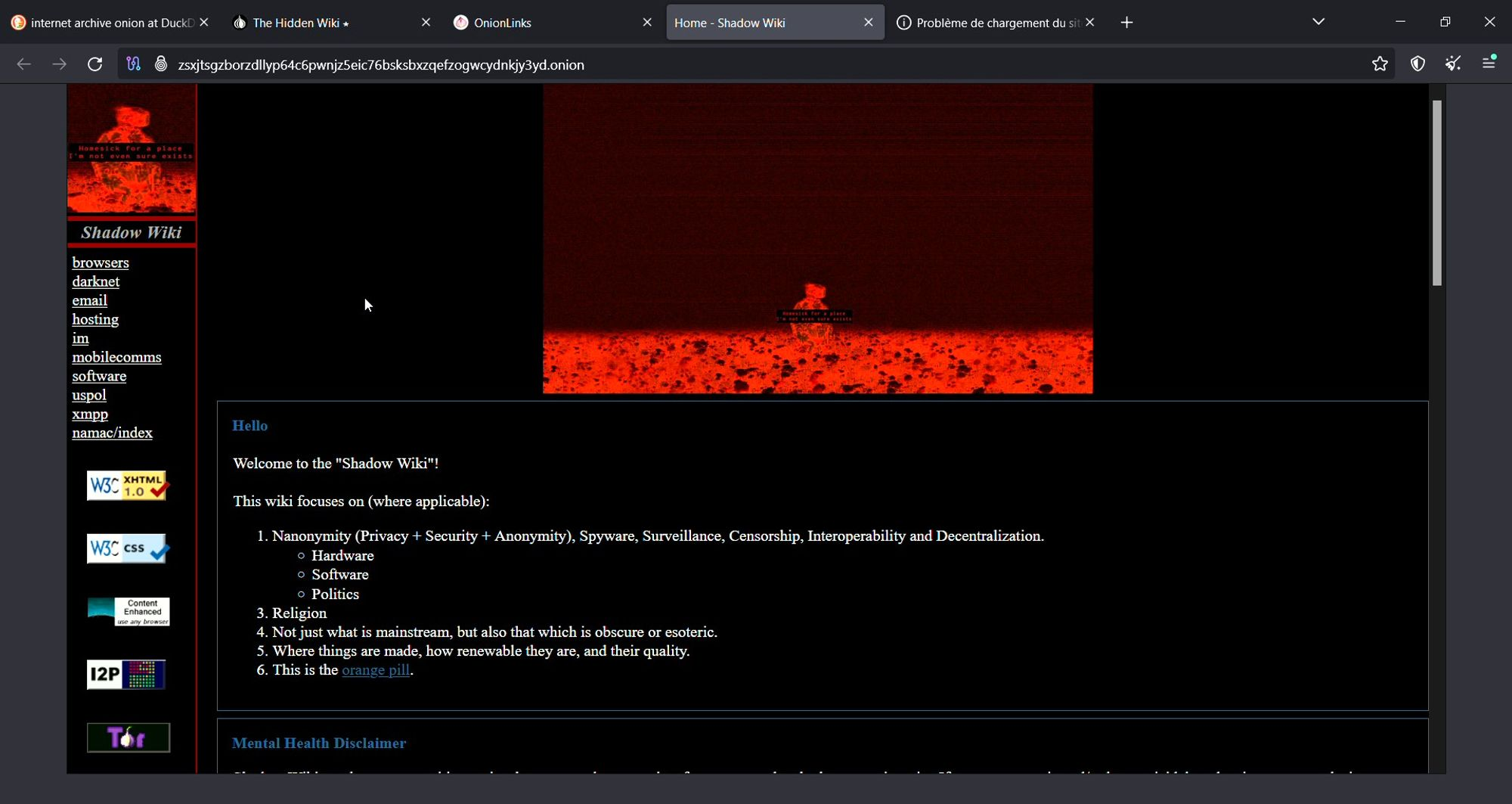

Pour consulter les sites web cachés sur Tor, l’utilisateur doit taper l'adresse en .onion, ce qui implique qu’il l’a déjà en sa possession. Si il n’en connaît pas, il à la possibilité de la rechercher en se rendant sur un annuaire recensant des pages du dark web: les Hidden Wiki.

Dans son mémoire Subculture darknet : ethnographie d'une transgression (2018), Karim Rihani explore une communauté des darknets. Les adeptes de cette contre-culture sont familiers avec les techniques d'accès et les règles formelles et informelles des darknets. Il souligne que les médias ont contribué à rendre les communautés du darknet hostiles envers les novices, soulignant l'importance pour ces derniers de comprendre pleinement l'espace qu'ils explorent.

La subculture darknet se caractérise par une structuration autour de coutumes et de principes en dehors des institutions traditionnelles. Bien que ces communautés partagent certaines valeurs communes, telles que le rejet catégorique de la pédopornographie et le partage de connaissances, elles présentent également une diversité de sous-groupes avec des objectifs variés. Les darknets, en tant que sub culture marginale, se définissent selon Rihani en opposition au clearweb, créant ainsi un sentiment de "nous contre eux" et exprimant le désir de séparation en termes d'outils, de services et d'idéologie.

Dans cet article j’explore les darknets en tant qu'espace complexes, dépassant les fantasmes associés principalement au trafic de drogues ou à la pédopornographie. Ces plateformes ne se limitent pas à des activités illégales, mais servent également de moyens de communication et d'information, principalement axées sur la sécurité. Bien que souvent perçus comme des espaces privés, les darknets peuvent être considérés comme publics, car quiconque peut installer un navigateur spécifique et y effectuer des recherches. De plus, beaucoup de sites en .onion comme Piratebay ou TheEndChan on leur version Clearweb totalement identique: la question du privé ne repose alors pas sur leur aspect privé à eux, mais sur celui des utilisateurs. Ce qui est caché c’est l’activité, la connexion entre les ordinateurs. Les sites en .onion offrent une navigation privée et témoignent d’un intérêt particulier pour l’anonymat.

Les darknets, inscrits dans un contexte particulier de l’anonymisation, incarnent une forme d'anti design[4]. Loin de s'opposer à l'utilisateur, il le pousse, au contraire, à reconsidérer les notions de beauté et d'usabilité. Ces darknets se révèlent ainsi comme des espaces uniques offrant une expérience distincte au sein du paysage numérique. Je considère que, du fait de leur singularité, ils deviennent des vecteurs de formes spécifiques, créant ainsi une expérience numérique particulière. J’en viens à m’interroger sur le sujet suivant: Quelles sont les répercussions esthétiques inhérentes à la navigation sur un réseau anonymisant comme Tor ?

Contexte de la recherche

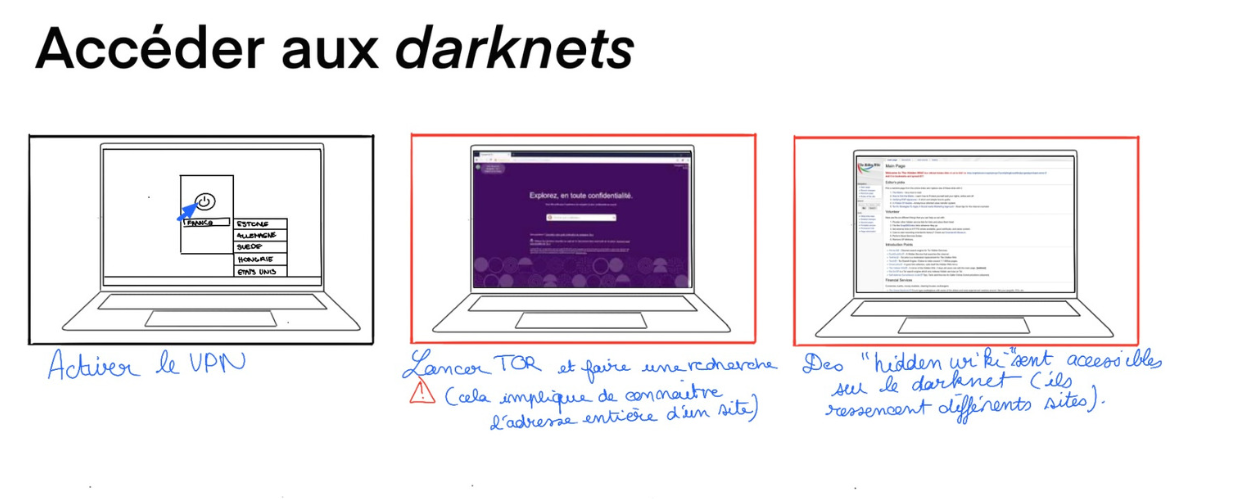

Mon terrain de recherche s’axe principalement sur le Hidden Wiki et les pages qu’ils indexent (en particulier les forums et blogs personnels) révélant ce que leurs auteurs considèrent comme pertinent sur Tor. Les explorations étant en surface, l'architecture des réseaux de Tor mériterait des investigations approfondies. De plus, il faut souligner que mes navigations témoignent d’un parcours de découverte, des utilisateurs plus aguerris ont certainement des organisations plus optimisées en fonction de leurs besoins individuels. L'article s'appuie sur des données issues de captures vidéo de trois explorations distinctes avec le même parcours classique:

1. Lancement d’un VPN

2. Lancement de Tor

3. Recherche des Hidden Wiki

4. Parcours au travers des hyperliens

Anti design et communautés

Les codes visuels de l’Anti design sur les darknets témoignent d’un environnement humain particulier.

Les espaces communautaires notamment véhiculent des codes graphiques désuets et nostalgiques. Ils se rapprochent de ce que le Aesthetics Wiki qualifie de “Old Web[5]”. Les darknets semblent servir de refuge pour ceux qui résistent à la standardisation des grandes plateformes en ligne. La conception graphique Web a développé un ensemble de règles strictes avec des normes précises dans un souci d'accessibilité et de marketing. L'esthétique du web 2.0, avec son minimalisme et son uniformité, est perçue comme dépourvue de personnalité. Les forums comme suprbay témoignent d’une nostalgie de la culture Internet du début des années 1990/2000, période où internet était plus un espace de libertés et moins de surveillance. Cela se manifeste à travers l'utilisation de couleurs néon vives dans le chat Ableonion, ainsi que l'adoption de dégradés de couleurs, souvent considérés comme désuets, et l'utilisation d'ombres tangibles et d'éléments kitsch, tels que des typographies chargées en couleurs. En adoptant l'esthétique Old Web, les espaces en ligne sur les darknets apportent de la profondeur à l'aspect lisse des Flat design actuels.

De plus, ces espaces manifestent une attitude subversive à travers leur affection pour le kitsch. Le kitsch, pour Bourdieu, c’est le barbare (La distinction: critique sociale du jugement, 1992). L’amour particulier pour celui-ci représente une forme de résistance ou de subversion envers les normes culturelles établies. L'esthétique des forums edgy/subversif est, à mes yeux, un indicateur d'appartenance à des communautés spécifiques de contre-culture. Cette esthétique défie les normes établies par la société conventionnelle, créant ainsi des espaces distincts tels que les forums. L'utilisation d'éléments tels que des couleurs fluo, des fonds noirs néon luminescents et des designs non conventionnels exprime une identité rebelle.

Esthétique par défaut

L’esthétique n’est pas seulement une question de valeurs partagées par une partie des communautés mais aussi est victime de son contexte.

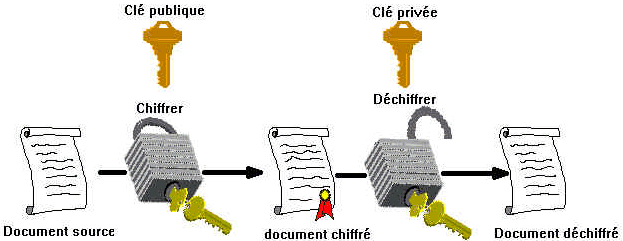

Les clés PGP (Pretty Good Privacy)[6] sont des éléments esthétiques et fonctionnels, montrant comment des éléments de sécurité peuvent également être intégrés dans l'esthétique des darknets. Des clés publiques sont régulièrement présentes sur les sites des darknets et sont brandies tel un blason, un étendard proclamant : “ici, la communication est sécurisée”. Une clé PGP publique est utilisée principalement pour deux choses : chiffrer des messages et vérifier des signatures numériques. Lorsqu'une personne veut envoyer un message privé, elle utilise la clé PGP publique pour chiffrer son message. Une fois chiffré avec la clé publique, seule la clé privée correspondante peut le déchiffrer. Si quelqu'un signe un message avec sa clé privée, la clé publique permet de vérifier que le message provient bien de lui et qu'il n'a pas été modifié depuis qu'il a été signé.

Une clé PGP (Pretty Good Privacy) est généralement représentée sous la forme d'une chaîne de caractères alphanumériques généralement sous cette forme:

- ---BEGIN PGP PUBLIC KEY BLOCK-----

Version: OpenPGP.js v4.10.1

Comment:

https://openpgpjs.org

xsBNBF/C7x4BCADd//GVu7+Cx... (suite de caractères)

- ----END PGP PUBLIC KEY BLOCK-----

Ces amas de caractères, parfois au format .txt et incompréhensible pour l’homme renforce l'aspect cryptique de ces clés, contribuant à une certaine poésie numérique et textuelle mystérieuse.

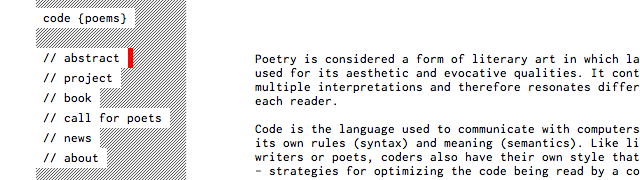

Ces clés PGP sont comparables aux poèmes codés[7], installent une confusion des genres originale, ils n’ont pas besoin d’un ordinateur pour être lus. Les réalisations d’Ishac Bertran reposent sur des langages informatiques recomposés. Les poèmes codés de sa collection imprimée code {poems} utilisent des langages informatiques. Pour saisir le message, il faut donc être en mesure de lire du code informatique, ce qui aboutit à des poèmes intraduisibles et difficiles à comprendre sans une connaissance approfondie. Elles ajoutent ainsi une couche de complexité qui renforce le caractère mystérieux de la communication sur les darknets.

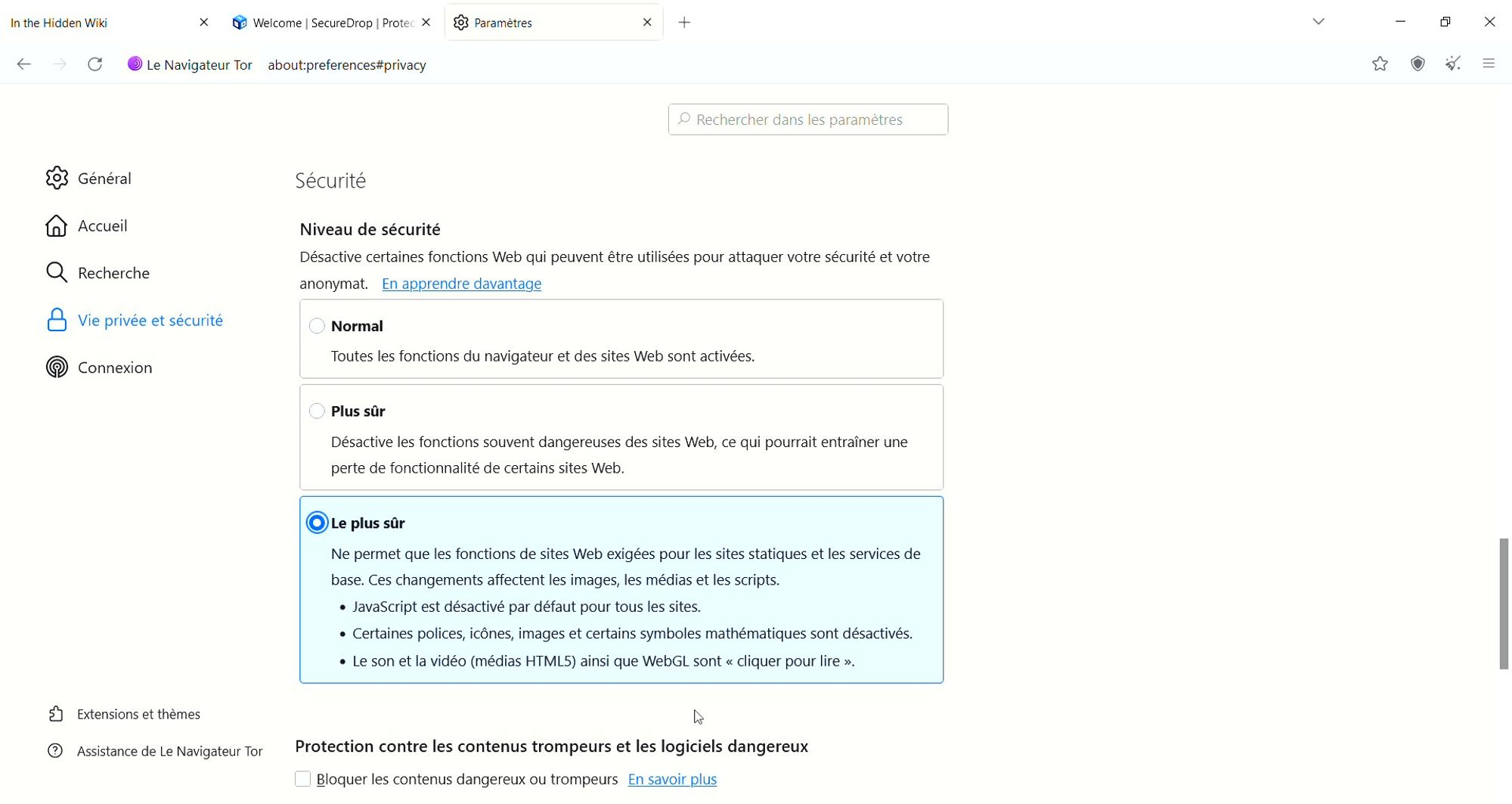

De plus l'apparence est modulable en fonction du niveau de sécurité souhaité. En effet, Tor propose une extension appelée NoScript, également disponible sur Mozilla Firefox ou SeaMonkey qui permet de bloquer les scripts JavaScript[8], Java, Flash et autres plugins des sites n'appartenant pas à la liste blanche définie par l'utilisateur. Par défaut, JavaScript est autorisé par le navigateur Tor, car de nombreux sites Web ne fonctionnent pas correctement si JavaScript est désactivé, ce qui compromettrait sérieusement la navigation des utilisateurs. La désactivation de JavaScript impacte le fonctionnement des sites web en entravant divers éléments interactifs et dynamiques. JavaScript est essentiel pour le chargement dynamique de contenu et les effets visuels par exemple. Sans JavaScript, les sites peuvent perdre leur interactivité, devenir statiques, et ne plus offrir d'animations ou d'effets visuels. La désactivation de JavaScript renforce la sécurité en limitant l'exécution de code côté client cependant elle compromet la fluidité de l'expérience utilisateur sur de nombreux sites modernes qui reposent fortement sur JavaScript pour leur fonctionnement optimal.

Il s'agissait de trouver un compromis, lequel repose sur la modularité. Ce choix appartient à l'utilisateur : entre confort et sécurité. Le niveau "Normal" autorise l'utilisation de JavaScript, le niveau "Plus sûr" bloque le JavaScript sur les sites HTTP, et le niveau "Le plus sûr" bloque complètement le JavaScript. Ce choix de sécurité impacte non seulement l'apparence des sites, mais aussi leur navigation. Par exemple, le site de la CIA ne charge pas les polices, ce qui résulte en l'affichage du texte par défaut du HTML. De plus, il est impossible de cliquer sur les liens.

Les Hidden Wiki font jaillir le squelette des darknets au travers d’hyperliens fluorescents. Les darknets, en signalant leur fonctionnement, orientent les utilisateurs vers une exploration similaire à celle des premières années du World Wide Web, principalement à travers des annuaires d'index. Ils sont une porte d’entrée et un lieu reconnaissable pour l’utilisateur semblable aux pages wikipédia classique au texte noir en Times 12 et parfois habillé d’hyperliens bleuté. Ceci crée une structure familière pour les utilisateurs, facilitant ainsi la navigation. La comparaison avec les premières pages web du World Wide Web[9] renvoient une esthétique rétro ou nostalgique dans la conception.

L'esthétique des clés PGP dans les darknets, avec leur aspect cryptique, ainsi que la modularité de l'apparence des sites Tor, révèle une fusion entre sécurité et design, rappelant la poésie des langages informatiques dans une exploration des darknets similaire aux débuts du World Wide Web. Le fonctionnement de la plateforme n’est pas seulement signalé au travers du visuel mais aussi au travers de la navigation.

Navigation avec frictions

L’expérience de navigation à travers les darknets renvoie au fonctionnement de son réseau. Alors qu’aujourd’hui le numérique se veut de plus en plus “sans couture”(sans aspérités) et fluide dans son rapport avec l'utilisateur, les darknets présentent des aspérités, des coutures, qui rappellent à l'utilisateur le numérique, sa tangibilité, son inscription dans le monde réel.

Ces coutures s’observent lors de la navigation: labyrinthique et non linéaire. Lors de mes explorations, je suis régulièrement revenue vers les Hidden Wiki qui étaient les nœuds de mes recherches. Les darknets fonctionnent comme des bases de données d'informations interconnectées. Manovich (Le langage des nouveaux médias, 2001) pourrait définir comme une "base de données narrative" pour décrire une nouvelle forme de narration qui émerge avec les médias numériques. Contrairement à la narration linéaire traditionnelle, la base de données narrative permet des structures non linéaires où les éléments sont stockés dans une base de données et peuvent être combinés de manière dynamique. Il soutient que la culture numérique est caractérisée par une préférence croissante pour la navigation à travers des bases de données plutôt que par la consommation de récits linéaires. Les darknets sont d’autant plus touchés par ce sujet qu’ils sont des espaces profondément non linéaires car la navigation est labyrinthique. L’utilisateur se voit régulièrement confronté à des messages d’erreur en naviguant sur les darknets renforçant une certaine poésie numérique mystérieuse. Cette architecture complexe peut être considérée comme un moyen de restreindre l'accès et de maintenir l'anonymat, mais elle crée également une expérience de navigation distincte, parfois semblable à la navigation dans un labyrinthe où la découverte dépend de la connaissance préalable des chemins.

Tolman a introduit le concept de "carte cognitive" (1948) pour décrire la manière dont les individus organisent mentalement leur connaissance de l'environnement. Selon lui, les individus développent des cartes mentales de l'espace qui les entoure, ce qui les aide à prendre des décisions et à résoudre des problèmes et, sans faire le lien, j’avais déjà créé cette carte cognitive pour prendre du recul face à mes explorations.

<iframe style="border: 1px solid rgba(0, 0, 0, 0.1);" width="800" height="450" src="https://www.figma.com/embed? embed_host=share&url=https%3A%2F%2Fwww.figma.com%2Ffile%2FaVugAjImX92yTnbvxAfVW5%2FExploration du-03%252F12%252F2023%3Ftype%3Dwhiteboard%26node-id%3D0%253A1%26t%3Dqvdc7bLxn5tVikj7-1" allowfullscreen></iframe>

Ici, on observe que certains Hidden Wiki ne sont plus entretenus car ils mènent vers des liens désuets et, même sur les annuaires récents (actualisé en décembre 2023, consulté le 3 décembre 2023) il y a quand même 4 liens sur 11 sont non-fonctionnels (rond rouge). Ces erreurs placent fréquemment l'utilisateur en situation d'échec et soulignent le caractère labyrinthique de la navigation dans cet environnement particulier.

Cela témoigne également de l'aspect organique, mouvant et évolutif de ces sites. La nature clandestine et souvent illicite de nombreuses activités sur les darknets entraîne une instabilité structurelle. Les sites apparaissent et disparaissent, les liens changent, créant ainsi un environnement dynamique et difficile à prévoir. Cette dynamique organique contraste fortement avec la stabilité et la prévisibilité souvent associées à l'environnement en ligne traditionnel.

La navigation sur les darknets se fait à un rythme modéré voir lent. Ayant grandi avec des technologies de plus en plus efficientes j’en suis venu à oublier la structure implicite à celles-ci. Mon usage traditionnel du net se résumait à une confiance naïve et aveugle a mon navigateur en lui offrant sur un plateau d’argent l’entièreté de mes données enregistrées ouvrant ainsi une navigation rapide et personnalisée.

Tor doit faire face à certains défis techniques concernant la latence et la stabilité des connexions. D’abord, Tor utilise un système de nœuds pour acheminer le trafic de manière décentralisée. Cependant, la qualité de la connexion dépend fortement des performances de ces nœuds individuels. Si l'un des nœuds est lent ou surchargé, cela peut entraîner des délais dans la transmission des données. Aussi, les longs trajets que les données peuvent parcourir à travers différents pays peuvent entraîner une augmentation de la latence. En ajoutant les possibles pertes de paquets qui peuvent donner l'impression que les requêtes sont perdues ou que la connexion est instable. Sur les sites des darknets, l'accent est mis davantage sur la sécurité et l'anonymat que sur l'ergonomie et la convivialité de l'expérience utilisateur. L'optimisation de la vitesse de chargement ne sont sûrement pas des priorités majeures pour ces sites. Les sites du dark web peuvent être gérés par de petits groupes de personnes, voire par des individus. Cette structure peut contribuer à des retards dans la résolution des problèmes techniques, car il peut être plus difficile de mobiliser des ressources rapidement.

Jakob Nielsen[10] souligne l'importance de la réactivité d'une interface pour optimiser les performances de l'utilisateur. Il souligne que dès qu'une seconde est dépassée, l'utilisateur a l'impression d'attendre, soulignant l'impact négatif d'un temps de chargement prolongé sur la perception de l'utilisateur, avec même quelques secondes suffisent à créer une impression défavorable, risquant ainsi d'inciter l'utilisateur à quitter le site en cas de répétition de l'attente. Ces frictions sont exacerbées par l'obligation de prendre le temps. Les actions sont lentes et non optimisées. Par exemple, l'utilisation du multitasking n'est pas recommandée[11], et plus précisément, la navigation simultanée sur Tor et un autre navigateur peut lier mon activité à Tor avec mon adresse associée, simplement en déplaçant la souris d'un navigateur à l'autre.

Alors que le numérique est souvent associé à des entités immatérielles comme des données, des fichiers ou des informations, ces navigation lentes apportent une dimension sensorielle et presque physique. Ces parcours peuvent, de manière involontaire, s'aligner sur les principes de la Slow Tech, incitant à réfléchir sur l'utilisation des technologies et sur nos besoins.

L'utilisation du réseau Tor pour accéder au dark web comporte des compromis entre anonymat, sécurité et performance L’expérience de navigation à travers les darknets renvoie au fonctionnement de son réseau. Alors qu’aujourd’hui le numérique se veut de plus en plus “sans couture” et fluide dans son rapport avec l'utilisateur, les darknets présentent des aspérités, des coutures, qui rappellent à l'utilisateur le numérique, sa tangibilité, son inscription dans le monde réel.

Je considère les darknets comme un organisme complexe, où les hyperliens sont des os qui structurent cet espace numérique. Les sites web sont les muscles qui façonnent la surface, créant des espaces irréguliers, des coutures dans le tissu virtuel. Dans cet environnement complexe, l'humain occupe une place particulière. Les sites darknet, continuellement repoussés et régénérés, sont les manifestations de l'activité humaine, créant une flexibilité dynamique dans le tissu de cet organisme. Les utilisateurs contribuent à la culture d'anti design tout en participant à la construction et à la reconstruction constante de ces espaces numériques. Les darknets sont des tiers lieu repoussant les questionnements de notre rapport avec le numérique.

Emma RAMSTEIN

[1] Untersinger, M. (2018, 5 juin). Surveillance : quel bilan tirer, cinq ans après le début des révélations d'Edward Snowden ? Le Monde. https://www.lemonde.fr/pixels/article/2018/06/05/surveillance-quel-bilan-tirer-cinq-ans-apres-le-debut-des-revelations-d-edward-snowden_5310017_4408996.html (Consulté le 18 décembre 2023).

[2] Haute École d’Ingénierie et de Gestion du Canton de Vaud. (s.d.). L’HISTOIRE DU HACKING. https://heig-vd.ch/docs/default-source/doc-groupe-showroom/dossier_expo_hacking.pdf?sfvrsn=7d934ae5_0 (Consulté le 18 décembre 2023).

[3] Avast. (s.d.). Navigateur pour le Dark Web : Qu’est-ce que Tor ? Est-il sécurisé et comment l’utiliser ? https://www.avast.com/fr-fr/c-tor-dark-web-browser#:~:text=On%20peut%20dire%20que%20le,savoir%20que%20vous%20utilisez%20Tor. (Consulté le 18 décembre 2023).

[4] Le Corre, Z. (2022, 24 février). L’anti-design, une des tendances clés de 2022 ? Lab créa. https://www.indexel.com/crea/lanti-design-une-des-tendances-cles-de-2022 (Consulté le 18 décembre 2023).

[5] Old Web (s.d.). Aesthetics Fandom. https://aesthetics.fandom.com/wiki/Old_Web (Consulté le 18 décembre 2023).

[6] PGP : Chiffrement de données. SecuriteInfo. https://www.securiteinfo.com/cryptographie/pgp.shtml (Consulté le 18 décembre 2023).

[7] Prévot, C. (2020, 14 août). La poésie numérique en cinq approches. Lettres Numériques. https://www.lettresnumeriques.be/2020/08/14/la-poesie-numerique-en-cinq-approches/ (Consulté le 18 décembre 2023).

[8] Pourquoi JavaScript est-il activé dans le Navigateur Tor ? Tor Project. https://support.torproject.org/fr/tbb/tbb-34/ (Consulté le 18 décembre 2023).

[9] The World Wide Web: A Short History of Its Creation. CERN. http://info.cern.ch/hypertext/WWW/TheProject.html (Consulté le 18 décembre 2023).

[10] Vitesse de chargement des pages web : un critère ergonomique. Usabilis. https://www.usabilis.com/vitesse-chargement-pages-web-critere-ergonomique/ (Consulté le 18 décembre 2023). Publié le 28 septembre 2010.

[11] Puis-je utiliser le Navigateur Tor et un autre navigateur en même temps en toute sécurité ? Tor Project. https://support.torproject.org/fr/tbb/tbb-17/#:~:text=Cependant%2C%20sachez%20que%20lorsque%20vous,un%20navigateur%20à%20l'autre . (Consulté le 18 décembre 2023).

Image 1: Tor, c’est quoi? L’outil de navigation anonyme. Softonic. https://fr.softonic.com/articles/tor-outil-navigation-anonyme?ex=RAMP-1281.1 (Consulté le 18 décembre 2023).

Image 2: Jean-Philippe Renard, Darknets: mythes et réalités. éd. Actu Web. 2016.

Image 3: Chiffrement de données. SecuriteInfo. https://www.securiteinfo.com/cryptographie/pgp.shtml (Consulté le 18 décembre 2023).

Image 4: Code {poems} by Ishac Bertran. Creative Applications. https://www.creativeapplications.net/processing/code-poems-by-ishac-bertran-poetry-with-code/ (Consulté le 18 décembre 2023).

.gif)

.gif)